Archive

Detecting and Fixing XSS using OWASP tools

Much have been written about XSS vulnerabilities scanning. In this article we will try to go a little further and show how to fix them.

To illustrate the whole process, going from initial detection to providing a fix, we will use a very simple app consisting of two JSP pages: one is a payment form for credit card transactions and contains some XSS exploitable code. The other one has such code fixed: the later is just a patched version of the former. We will see how an attacker could trick users, exploiting the present XSS vulnerability, to collect their credit card data.

(Download vulnerable app)

XSS Attacks

The goal of XSS attacks is to have a injected script executed by the user web browser. In most cases, user is not even aware of what is going on. For further information about XSS please have a look at OWASP XSS Attack Description.

Let us have a look at our sample app. The vulnerable JSP (xss_html.jsp) contains the following code fragment:

<%

final String amount = request.getParameter("amount");

Enumeration pNames = request.getParameterNames();

while (pNames.hasMoreElements()){

final String pName = pNames.nextElement();

final String pVal = request.getParameter(pName);

%>

<input type="hidden" name="<%=pName%>" />" value="" />;</pre>

<table>

<tbody>

<tr>

<td>Credit card</td>

<td><input type="text" maxlength="16" name="cc" size="16" value="" /></td>

</tr>

<tr>

<td>Exp Date (mm/yy)</td>

<td><input type="text" maxlength="2" name="expMonth" size="2" value="" />

/<input type="text" maxlength="2" name="expYear" size="2" value="" /></td>

</tr>

<tr>

<td>CVV2</td>

<td><input type="text" maxlength="2" name="expMonth" size="2" value="" />

/<input type="text" maxlength="2" name="expYear" size="2" value="" /></td>

</tr>

<tr>

<td colspan="2"><input id="button1" type="submit" name="button1" value="Pay" /></td>

</tr>

</tbody>

</table>

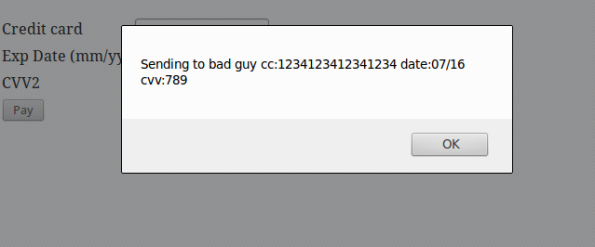

The form receives amount to charge as an HTTP Request parameter, collects credit card data form user and them charges her (of course, such last step is not included, you can try with any non-real credit card data). Users could be redirected here from any ecommerce site using a URL such as http://……/XSS_Vulnerable/xss_html.jsp?amount=12.25 (again, nobody would choose such a path for a payment gateway pretending to be a trusted one). But let us see what happens if an attacker tricks someone into loading a malicious URL as the one included in index.jsp instead when the user press Pay button (Firefox 24.0 for Linux):

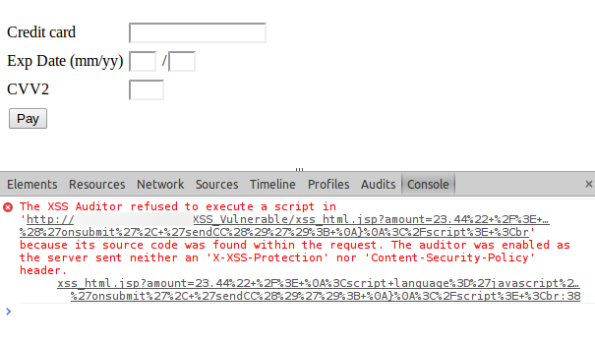

Just an alert, but injected Javascript code could have created an image or some other kind of link, so the attacker would have been able to collect the data by just looking at Apache access logs. Indeed, some browsers are able to identify such threats and will not execute injected scripts, as shown (Chromium 28.0 for Linux).

XSS Detection

Fortunately, there are a lot of tools that perform XSS threats scanning so, for the most common issues, there is no need to look at every line of code in every web page when trying to locate such vulnerabilities. One of those tools is OWASP Zed Attack Proxy Object (ZAP). Although it would not be fair to say it is just a XSS scanner, as it provides many many more interesting features.

ZAP can be used as a proxy (indeed, it is based on older Paros Proxy) being able to scan all pages accesed during the session. However, we are just going to introduce the URL( http://……/XSS_Vulnerable/xss_html.jsp?amount=12.25) and press the Attack button (we are using ZAP 2.2.2). To avoid several warnings and making scanning faster we disabled all scan types except for XSS.

Starting from provided URL ( http://……/XSS_Vulnerable/xss_html.jsp?amount=12.25) ZAP has made several checks adding javascript code to be injected.

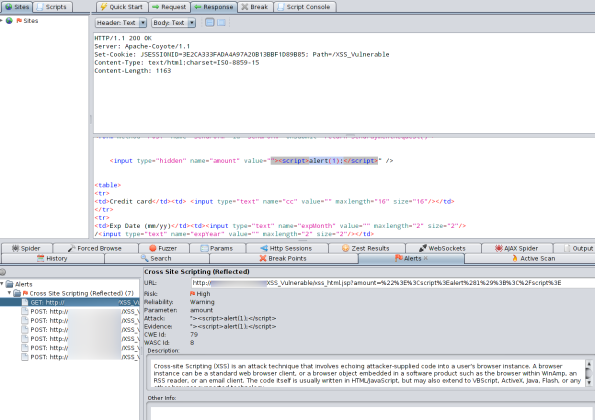

The tab at the bottom shows one successful attempt of a XSS attack. ZAP has replaced the numeric value of amount parameter by and URL encoded javascript code (as seen in URL field) which is just “><script>alert(1);</script> in plain text (as seen in Evidence field).

Moreover, in the tab above, where HTTP response is shown, the result of the XSS attack is clearly shown: the injected code in amount parameter first closes the double quotes (“) around value for amount field and closes HTML input (>). Afterwards, it adds the script alert(1); (<script>alert(1);</script>). The resulting HTML code to be executed by web browser contains:

<input type="hidden" name="amount" value=""><script>alert(1);</script>" />

XSS Fix

Although there is not a single fix for all XSS attacks, all of them are based on input validation, where “input” could be any from HTTP Request parameters, HTTP Headers values or even names… all depends on what the code uses as input.

In our sample app, a HTTP Request parameter is being used to write HTML code.

OWASP provides OWASP Enterprise Security API (ESAPI) in several languages, including, of course Java. ESAPI includes much more functionality related to security, from XSS and CSRF to crypto.

To fix our XSS vulnerability, we are just using a ESAPI encoder (ESAPI 2.1.0). The fix is based on writing the received amount parameter HTML encoded instead of as just received. This way, the user web browser will not execute the javascript code, as it will be seen as the value of the amount parameter.

The fix requires just HTML encoding the amount parameter (see xss_html_esapi.jsp) as follows:

<form method="POST" name="sendForm" id="sendForm" onsubmit="return sendPaymentRequest()">

<%

final String amount = request.getParameter("amount");

Enumeration<String> pNames = request.getParameterNames();

while (pNames.hasMoreElements()){

final String pName = pNames.nextElement();

final String pVal = request.getParameter(pName);

final org.owasp.esapi.Encoder esapiEnc = DefaultEncoder.getInstance();

final String encPVal = esapiEnc.encodeForHTML(pVal);

%>

<input type="hidden" name="<%=pName%>" value="<%=encPVal%>" />

<%

}

%>

<table>

Running ZAP against fixed JSP (xss_html_esapi.jsp) does not report XSS Vulnerabilities.

Programación orientada a aspectos con Guice

Me gusta la programación orientada a aspectos por la cantidad de ifs que te quita. Ademas son ifs que tienes que ir repitiendo a lo largo del código.

Se me ha ocurrido hacer un pequeño ejemplo con JUnit. Vamos a hacer las tipicas comprobaciones de:

- Autenticación/Autorización. Usaremos http://shiro.apache.org/

- Validación de parámetros. Usaremos http://bval.apache.org/

Las vamos a hacer de las dos formas, con aspectos y sin aspectos, demostrando que el resultado es el mismo, pero con aspectos queda mas limpio.

Antes de empezar con el Test, hay que configurar Shiro. Explicandolo por encima, tenemos un fichero que se llama shiro.ini, donde he definido los usuarios con su rol.

[users]

root = secret, admin

guest = guest, guest

[roles]

admin = *

También hay que configurar el modulo de Shiro para Guice, donde se le dice que se configure en base al contenido de shiro.ini:

package com.tododev.shiro;

import org.apache.shiro.config.Ini;

import org.apache.shiro.guice.ShiroModule;

import org.apache.shiro.realm.text.IniRealm;

import com.google.inject.Provides;

public class MyShiroModule extends ShiroModule{

protected void configureShiro() {

try {

bindRealm().toConstructor(IniRealm.class.getConstructor(Ini.class));

} catch (NoSuchMethodException e) {

addError(e);

}

}

@Provides

Ini loadShiroIni() {

return Ini.fromResourcePath("classpath:shiro.ini");

}

}

Ahora vamos ya con el test. Este test contiene 4 metodos de test, que comprueban lo siguiente sobre el método de la interfaz Interface.doSomething:

- Si no estas autenticado lanza una UnauthenticatedException.

- Si no tienes el rol de “admin” lanza una UnauthorizedException.

- Si le pasas el parámetro a nulo lanza una ConstraintViolationException.

- Si estas autenticado, con el rol de “admin” y no pasas el parámetro a nulo, no lanza excepciones.

La gracia es que el test lo vamos a hacer con dos implementaciones diferentes de Interface.class:

- Aop.class

- NoAop.class

Es decir, se van a hacer 2 x 4 = 8 tests. El resultado tiene que se el mismo.

package com.tododev.shiro;

import static org.junit.Assert.fail;

import java.util.Arrays;

import java.util.Collection;

import java.util.HashSet;

import javax.validation.ConstraintViolation;

import javax.validation.ConstraintViolationException;

import javax.validation.constraints.NotNull;

import org.apache.bval.guice.Validate;

import org.apache.bval.guice.ValidationModule;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.authz.UnauthenticatedException;

import org.apache.shiro.authz.UnauthorizedException;

import org.apache.shiro.authz.annotation.RequiresRoles;

import org.apache.shiro.guice.aop.ShiroAopModule;

import org.apache.shiro.mgt.SecurityManager;

import org.apache.shiro.subject.Subject;

import org.junit.After;

import org.junit.Before;

import org.junit.Test;

import org.junit.runner.RunWith;

import org.junit.runners.Parameterized;

import org.junit.runners.Parameterized.Parameters;

import com.google.inject.AbstractModule;

import com.google.inject.Guice;

import com.google.inject.Injector;

/**

* Vamos a hacer que el test se ejecute con la clase Parameterized. Esta clase

* nos ejecutara 2 veces todos los tests, insertando en el constructor los

* valores del metodo data().

*

* @author jorge

*

*/

@RunWith(Parameterized.class)

public class GuiceAopTest {

private final static String ADMIN_ROLE = "admin";

private final UsernamePasswordToken ADMIN = new UsernamePasswordToken(

"root", "secret");

private final UsernamePasswordToken GUEST = new UsernamePasswordToken(

"guest", "guest");

private final Injector injector;

/**

* Cuando se crea la instancia de GuiceAopTest.class, se le inserta uno de

* los valores del metodo data().

*

* @param injector

*/

public GuiceAopTest(Injector injector) {

this.injector = injector;

}

/**

* Devuelve una coleccion que contiene un inyector con AOP y otro que no. La

* idea es demostrar que los tests pasan satisfactoriamente de las dos

* formas posibles.

*

* @return

*/

@Parameters

public static Collection<Object[]> data() {

Injector withAop = Guice.createInjector(new ShiroAopModule(),

new MyShiroModule(), new ValidationModule(),

new AbstractModule() {

@Override

protected void configure() {

bind(Interface.class).to(Aop.class);

}

});

Injector noAop = Guice.createInjector(new MyShiroModule(),

new AbstractModule() {

@Override

protected void configure() {

bind(Interface.class).to(NoAop.class);

}

});

Object[][] data = { { noAop }, { withAop } };

return Arrays.asList(data);

}

public static interface Interface {

void doSomething(String value);

}

/**

* Implementacion preparada para tener aspectos.

*

* @author jorge

*

*/

public static class Aop implements Interface {

@Validate

@RequiresRoles(ADMIN_ROLE)

@Override

public void doSomething(@NotNull String value) {

System.out.println(getClass() + ": " + value);

}

}

/**

* Hace lo mismo que hace Aop, pero esta no usara aspectos.

*

* @author jorge

*

*/

public static class NoAop implements Interface {

@Override

public void doSomething(String value) {

if (value != null) {

Subject currentUser = SecurityUtils.getSubject();

if (currentUser.isAuthenticated()) {

if (currentUser.isPermitted(ADMIN_ROLE)) {

System.out.println(getClass() + ": " + value);

} else {

throw new UnauthorizedException();

}

} else {

throw new UnauthenticatedException();

}

} else {

throw new ConstraintViolationException(

new HashSet<ConstraintViolation<?>>());

}

}

}

/**

* Preparamos Shiro para ser usado.

*/

@Before

public void before() {

SecurityManager securityManager = injector

.getInstance(SecurityManager.class);

SecurityUtils.setSecurityManager(securityManager);

}

/**

* Deslogueamos al usuario si estuviera logueado.

*/

@After

public void after() {

Subject currentUser = SecurityUtils.getSubject();

currentUser.logout();

}

/**

* Vefirica que si no estas logueado salta una UnauthenticatedException

*/

@Test(expected = UnauthenticatedException.class)

public void unauthenticated() {

Interface classToTest = injector.getInstance(Interface.class);

classToTest.doSomething("any value");

fail("Unreachable code");

}

/**

* Verifica que si no tienes los permisos adecuados salta una

* UnauthorizedException

*/

@Test(expected = UnauthorizedException.class)

public void unauthorized() {

Subject currentUser = SecurityUtils.getSubject();

currentUser.login(GUEST);

Interface classToTest = injector.getInstance(Interface.class);

classToTest.doSomething("any value");

fail("Unreachable code");

}

/**

* Verifica que si llamas al metodo con el String nulo, salta una

* ConstraintViolationException

*/

@Test(expected = ConstraintViolationException.class)

public void constraintViolation() {

Subject currentUser = SecurityUtils.getSubject();

currentUser.login(ADMIN);

Interface classToTest = injector.getInstance(Interface.class);

classToTest.doSomething(null);

fail("Unreachable code");

}

/**

* Verifica el caso de que todo es correcto y no hay excepciones

*/

@Test

public void allowed() {

Subject currentUser = SecurityUtils.getSubject();

currentUser.login(ADMIN);

Interface classToTest = injector.getInstance(Interface.class);

classToTest.doSomething("any value");

}

}

El resultado de los test es este:

Los 8 tests han pasado bien.

Este es el resultado que se muestra en la consola:

class com.tododev.shiro.GuiceAopTest$NoAop: any value

class com.tododev.shiro.GuiceAopTest$Aop$$EnhancerByGuice$$4ee6b586: any value

Os podeis fijar que la clase Aop “ha sido mejorada” por Guice, añadiendole los aspectos de Shiro y BVal. Lo curioso es que en las clases compiladas vemos lo siguiente:

La clase que aparece señalada debería llamarse GuiceAopTest$Aop$$EnhancerByGuice$$4ee6b586, pero se llama GuiceAopTest$Aop. Esto es porque Guice no hace los aspectos en tiempo de compilación, sino en ejecución. Esto tiene algunas limitaciones, pero en muchos casos resulta ser suficiente.

En conclusión:

Se puede comprobar lo limpio que queda el código usando aspectos. Así es mas fácil ver qué es lo que hace el método doSomething(). Además, esas anotaciones las podemos aprovechar y llevar a otros métodos que requieran esas comprobaciones.

Vulnerabilidad en Mysql permite evitar el mecanismo de autenticación

Una vulnerabilidad en ciertas versiones de MySQL permite evitar el mecanismo de autenticación y obtener acceso a la máquina. La vulnerabilidad es extremadamente sencilla de explotar por fuerza bruta, conociendo un usuario de la base de datos. Como root suele ser un usuario habitual, normalmente se conseguirá acceso como root, en caso de resultar vulnerable !!

Podéis encontrar detalles sobre la vulnerabilidad en Security vulnerability in MySQL/MariaDB sql/password.c Aquí podréis obtener las combinaciones MySQL y memcmp() vulnerables.

Y un exploit, como ya hemos dicho, extremadamente sencillo, en SecManiac

Oferta de cursos online: Cryptography y Software Testing entre otros

Coursera y Udacity anuncian nuevos cursos y reposiciones para las próximas fechas. De todos ellos, destacaría Cryptography (Coursera) y CS258 Software Testing: How To Make Software Fail (Udacity). Aunque para el subtítulo me ha ido bastante bien hasta ahora sin hacer ningún curso 😉 Otro que podría ser interesante es CS 211 Logic & Discrete Maths: Foundations of Computing (Udacity).

No conozco el curso de Criptografía de Coursera, pero el de Udacity, aún siendo la primera edición y, por tanto, susceptible de mejoras, realmente vale la pena. Han hecho un gran esfuerzo para plantear problemas prácticos y pequeños retos (challenges) que hacen el curso muy ameno y, sobre todo, orientado a la práctica. Por poner algún ejemplo, realizar una prueba de concepto de la vulnerabilidad BEAST de SSL/TLS o explotar vulnerabilidades en algoritmos de hashing para conseguir colisiones. Recomendado 100 %.

A continuación, el listado de los cursos que comienzan en breve:

- Intro to Physics

- Intro to Statistics

- Logic & Discrete Maths: Foundations of Computing

- Software Testing: How To Make Software Fail

- Algorithms: Crunching Social Networks

- Cryprography

La oferta completa la tenéis en Udacity y Coursera.

Bueno, os dejo que estoy liado con el challenge del examen final !!